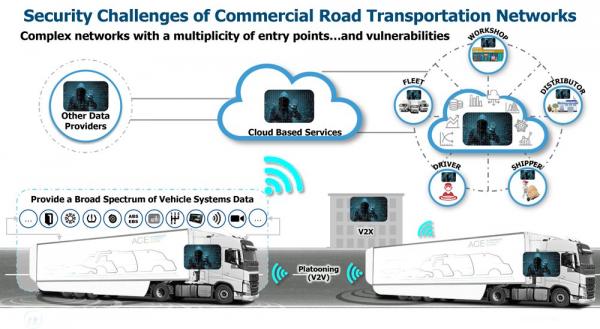

Automatizace a konektivita jsou hnací silou transformace mobility a stále častěji se z vozidel stávají „počítače na kolech“. Autonomní, propojená a elektrická vozidla (ACE) jsou budoucností komerční dopravy. Pro tuto oblast průmyslu budou změny na stejné úrovni jako transformace, kterou cloud computing a internet věcí přináší v jiných průmyslových odvětvích. Díky autonomní jízdě budou nákladní automobily, autobusy a přívěsy bezpečnější a efektivnější. Některé z mnoha výhod vozidel ACE zahrnují zlepšenou bezpečnost, palivovou účinnost a správu vozového parku, jakož i snížení provozních nákladů. Frost & Sullivan, společnost zabývající se průzkumem a analýzou trhu, předpovídá, že 43% komerčních nákladních vozidel v Evropě a 55 % v Severní Americe bude propojeno do roku 2025. Tato revoluce však přináší také svá velká rizika, kterým průmysl osobních i užitkových vozidel dříve nečelil. Jde totiž již o to, že stejně jako jsou počítače terčem počítačových zločinců, budou jimi i moderní vozidla.

Kyberbetická bezpečnost je skrytý problém

Luxusní auto obsahuje až 100 milionů řádků softwarového kódu, což je pětkrát více než ve stíhacích letadlech, a jejich počet stále roste. Za několik let to však může být více než 300 milionů řádků. Pro srovnání, osobní letadlo má odhadem 15 milionů řádků kódu a operační systém počítače s masovým prodejem téměř 40 milionů. Tyto trendy vidíme i v užitkových vozidlech a celá tato IT složitost vytváří potenciální nové vektory útoku pro kyberzločince. Toto obrovské množství kódu ve vozidlech nabízí hackerům řadu příležitostí pro kybernetické útoky jednak na skryté získání zajímavých dat o funkci a pohybu vozidla nebo o osobě řidiče - uživatele (podobně jako dnes například sledování uživatelů počítačů a kradení jejich soukromých informací) nebo pak k demonstartivním zásahům do řízení vozidel pro pozdější možnost vydírání (podobně jako u hackerských útoků na nemocnice, úřady apod.). Navíc je v případě užitkových vozidel možným motivem i krádež zboží a v budoucnu, s vyšším stupněm automatizace, únos celých flotil vozidel.

Luxusní auto obsahuje až 100 milionů řádků softwarového kódu, což je pětkrát více než ve stíhacích letadlech, a jejich počet stále roste. Za několik let to však může být více než 300 milionů řádků. Pro srovnání, osobní letadlo má odhadem 15 milionů řádků kódu a operační systém počítače s masovým prodejem téměř 40 milionů. Tyto trendy vidíme i v užitkových vozidlech a celá tato IT složitost vytváří potenciální nové vektory útoku pro kyberzločince. Toto obrovské množství kódu ve vozidlech nabízí hackerům řadu příležitostí pro kybernetické útoky jednak na skryté získání zajímavých dat o funkci a pohybu vozidla nebo o osobě řidiče - uživatele (podobně jako dnes například sledování uživatelů počítačů a kradení jejich soukromých informací) nebo pak k demonstartivním zásahům do řízení vozidel pro pozdější možnost vydírání (podobně jako u hackerských útoků na nemocnice, úřady apod.). Navíc je v případě užitkových vozidel možným motivem i krádež zboží a v budoucnu, s vyšším stupněm automatizace, únos celých flotil vozidel.

V zásadě lze problémy špatného zajištění vozidel v oblasti kybernetické bezpečnosti rozdělit do dvou kategorií podle možných způsobených následků :

-

Bezpečnost uživatele vozidla: Kybernetičtí útočníci mohou například využít připojení k internetu a cloudu k odesílání škodlivých příkazů do vozidla a deaktivovat brzdy nebo manipulovat s řízením. Tato možnost již byla prokázána na straně osobních vozidel, když bezpečnostní vědci dokázali zasáhnout do brzd a otočit volantem na Jeepu Cherokee. To by mohlo mít zničující následky nejen pro řidiče, ale také pro ostatní cestující a životní prostředí. Na rozdíl od nebezpečí způsobeného provozem na silnici jsou tyto kybernetické útoky obtížnější předvídatelné a lze je hůře modelovat / simulovat.

-

Finanční náklady: Zainteresované subjekty v oboru od OEM až po provozovatele vozových parků by mohly být finančně ovlivněny kvůli nedostatkům v kybernetické bezpečnosti. Například poté, co vědci odhalili bezpečnostní nedostatky Jeepu Cherokee, musela společnost odvolat 1,4 milionu vozidel, včetně dalších modelů, které sdílely stejnou chybu zabezpečení. Americký národní úřad pro bezpečnost silničního provozu také zahájil vyšetřování a hodnota akcií společnosti poklesla o 20% během dvou týdnů od odhalení hackingu. Pro provozovatele vozového parku mohou být ztráty spojené s kybernetickými trestnými činy velmi významné několika způsoby. Z finančního hlediska mohou být přímé náklady na opravu poškozeného vozidla poměrně vysoké. Nepřímé náklady spojené s hodnotou nákladu odcizených vozidel však mohou být také značné. Totéž platí pro hodnotu ztracených smluv v důsledku poškození reputace napadených flotil.

Z pohledu bezpečnosti provozu a pohybu vozidel je situace jasná. Automobilky věnují již několik desítek let velké náklady na vývoj a zajištění různě sofistikované pasivní i aktivní bezpečnosti lidí ve vozidle i lidí vně vozidla (například chodců), ale možnost hackerského ovládnutí pohybu a funkcí vozidla však přináší v tomto směru zcela nový problém, který může "zhatit" všechny doposud používaná a implementovaná mechanická i elektronická opatření.

V případě finančních nákladů může jít jak o samotné ceny vozidel, ale i náklady na případné přepravované předměty. V minulosti se největší problém týkal fyzického zabezpeční vstupu do vozidla. S moderními vzájemně komunikujícími flotilami užitkových vozidel však začíná být aktivní i hrozba nejen proniknutí do vozidla, ale i proniknutí do online sledovacího portálu firmy k získání firemních informací a dalších citlivých dat či například přesměrování rozvozu nákladu na jiné místo určení pomocí falešných informací nebo vyzvednutí nákladu pomocí padělaných dokumentů.

Mnoho ECU = mnoho míst k útoku

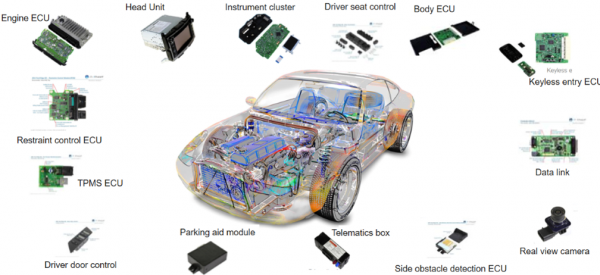

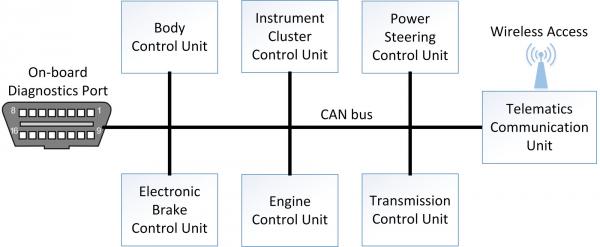

Jak se ale vůbec počítačovým zločincům podaří získat data o vozidle? Hackeři se obvykle snaží zaměřit na nejsnáze zranitelná místa - samotné vozidlo, backend nebo síťovou infrastrukturu. Automobily nyní mají i kolem 100 různých řídicích jednotek (ECU), ve srovnání s pouhými pěti ECU před dvěma desetiletími. A při pohledu na to, jak elektronické řídicí jednotky (ECU) fungují v dnešních vozidlech, je jasné, že již nejde pouze o jednoduché systémy. Staly se softwarovými, inteligentními a propojenými systémy s komplikovanou IT infrastrukturou, která je podporuje. Například je dnes běžné, že místo toho, aby každá ECU ovládala jeden úkol, jsou funkce (tedy jejich software) rozděleny i do více z nich.

Jak se ale vůbec počítačovým zločincům podaří získat data o vozidle? Hackeři se obvykle snaží zaměřit na nejsnáze zranitelná místa - samotné vozidlo, backend nebo síťovou infrastrukturu. Automobily nyní mají i kolem 100 různých řídicích jednotek (ECU), ve srovnání s pouhými pěti ECU před dvěma desetiletími. A při pohledu na to, jak elektronické řídicí jednotky (ECU) fungují v dnešních vozidlech, je jasné, že již nejde pouze o jednoduché systémy. Staly se softwarovými, inteligentními a propojenými systémy s komplikovanou IT infrastrukturou, která je podporuje. Například je dnes běžné, že místo toho, aby každá ECU ovládala jeden úkol, jsou funkce (tedy jejich software) rozděleny i do více z nich.

Standardně pak jednotlivé ECU mezi sebou komunikují prostřednictvím sběrnice CAN (Controller Area Network). Komunikační protokol CAN je standard popisující, jak se vyměňují informace mezi různými součástmi a senzory uvnitř vozidla. Stejně jako ostatní automobilové technologie (včetně ECU) nebyl CAN navržen pro připojení k internetu. Tato palubní síť, která byla vyvinuta na začátku 80. let, funguje na předpokladu „důvěryhodnosti“. V propojeném prostředí tento princip nechává otevřené dveře pro škodlivé útočníky, aby získali kontrolu nad vozidly a manipulovali s nimi na dálku. Útočník může tím, že mluví jménem ECU, snadno spustit libovolné funkce vozidla. Běžným protokolem pro CAN v užitkových vozidlech je SAE J1939. Tento standard, který hraje klíčovou roli v síťových ECU, existuje již mnoho let a stále roste jeho popularita díky svému použití v telematice a současně zajišťuje interoperabilitu různých systémů. Jako otevřený standard má SAE J1939 chyby zabezpečení. Akademičtí vědci prokázali, jak snadné by bylo zahájit útoky na sběrnici CAN pomocí tohoto protokolu, kdyby získali přístup k síti vozidla. Jakmile získali tento přístup, mohli vědci ovládat kritické systémy, včetně schopnosti zrychlit vozidlo v pohybu a deaktivovat brzdy.

Každá ECU je tedy potenciální branou pro počítačové zločince a musí být ve vozidle odpovídajícím způsobem chráněna. Do současné doby se však obvykle maximální výpočetní výkon ECU využíval pro vykonávání požadované funkce a nebyl v ní dostatek výpočetní kapacity počítače pro šifrování dat či komunikace. Toto je jedna z potenciálních chyb zabezpečení. Nejnověji se uzavření této možné vstupní "brány" pro hackery výrobci a dodavatelé snaží řešit použitím fyzických hardwarových bezpečnostních modulů (HSM), což jsou fyzické "jednotky", které se starají jen právě o zabezpečení komunikace a šifrování přenášených dat a na nichž je klíč přímo uložen a spravují jej. Takové hardwarové bezpečnostní moduly budou brzy nedílnou součástí každé ECU.

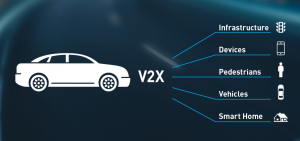

Komunikace vozidel s okolím (tzv. V2X)

Komunikace vozidel s okolím (tzv. V2X)

Další potenciální brána pro hackery je rostoucí propojitelnost vozidel s jejich prostředím, což přináší do provozu vozidel nová finanční a bezpečnostní rizika.Vozidla budou stále více propojena s jinými vozidly, s dopravní infrastrukturou a cloudem, tzv, V2X komunikace vozidel s okolím.

Vozidla budou komunikovat se semafory, dopravními značkami, nabíjecími stanicemi a mobilními telefony. Navíc flotily dopravních vzájemně propojených užitkových vozidel umožní přepravnímu průmyslu optimalizovat provoz, snižovat náklady a získávat přesnější a podrobnější sledování vozidel a nákladu. Ale právě tyto části infrastruktury jsou zatím často stále velmi špatně zabezpečeny. A tak bude nově velmi důležité používat i u vozidel podobné ochranné komunikační prostředky před kybernetickými útoky zvenčí, jako se využívají u počítačových systémů (například pomocí brány firewall).

Vozidla budou komunikovat se semafory, dopravními značkami, nabíjecími stanicemi a mobilními telefony. Navíc flotily dopravních vzájemně propojených užitkových vozidel umožní přepravnímu průmyslu optimalizovat provoz, snižovat náklady a získávat přesnější a podrobnější sledování vozidel a nákladu. Ale právě tyto části infrastruktury jsou zatím často stále velmi špatně zabezpečeny. A tak bude nově velmi důležité používat i u vozidel podobné ochranné komunikační prostředky před kybernetickými útoky zvenčí, jako se využívají u počítačových systémů (například pomocí brány firewall).

S více vozidly připojenými ke cloudu prostřednictvím telematických systémů - a více k vzájemnému propojení prostřednictvím síťových sítí Vehicle-to-Everything (V2X) - složitost sítě vytváří nové uzly a potenciální vstupní body pro narušení kybernetické bezpečnosti. V důsledku toho musí vlastníci a provozovatelé vozového parku zvážit rostoucí dopad kybernetické bezpečnosti spolu s finančními a bezpečnostními důsledky.

Bezpečností standardy a normy

Regulační orgány a průmyslové skupiny vedou úsilí o standardizaci požadavků kybernetické bezpečnosti. Z dlouhodobého hlediska se očekává, že poskytnutí rámce, který bude odvětví následovat, zlepší prostředí kybernetické bezpečnosti. Za zmínku stojí dvě současné iniciativy na standardizaci požadavků, které jsou zvlášť vedeny:

- EHK OSN: Pracovní skupina OSN pro kybernetickou bezpečnost a bezdrátovou komunikaci (OTA), založená v roce 2016, pracuje na regulaci automobilové kybernetické bezpečnosti. Návrh obsahuje požadavky na vozidla (jako je návrh architektury, hodnocení rizik a zmírnění rizik) a na systémy řízení kybernetické bezpečnosti (včetně správy a procesů, kultury a politik kybernetické bezpečnosti a správy a reakce na incidenty).

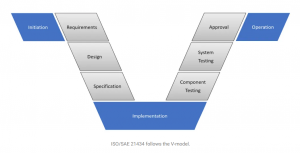

ISO / SAE: V říjnu 2016 byl zahájen společný projekt ISO a SAE na standardizaci automobilového kybernetického zabezpečení. Hlavní principy ISO / SAE 21434 se zaměřují na přístup orientovaný na riziko a také na procesy kybernetické bezpečnosti pro všechny fáze životního cyklu vozidla: design a inženýrství, výroba, provoz, údržba a servis a vyřazování z provozu. Standard je ve formě konceptu a konečný koncept se očekává v roce 2021.

ISO / SAE: V říjnu 2016 byl zahájen společný projekt ISO a SAE na standardizaci automobilového kybernetického zabezpečení. Hlavní principy ISO / SAE 21434 se zaměřují na přístup orientovaný na riziko a také na procesy kybernetické bezpečnosti pro všechny fáze životního cyklu vozidla: design a inženýrství, výroba, provoz, údržba a servis a vyřazování z provozu. Standard je ve formě konceptu a konečný koncept se očekává v roce 2021.

Světové fórum EHK OSN pro harmonizaci předpisů o vozidlech (WP.29) vyvinulo nové předpisy, díky nimž je kybernetická bezpečnost povinná pro schvalování nových typů vozidel. Předpisy se budou vztahovat na osobní automobily, dodávky, nákladní automobily a autobusy a zahrnují specifikace pro čtyři odlišné disciplíny:

- Správa kybernetických rizik vozidel.

- Konstrukční zabezpečení vozidel ke zmírnění rizik v hodnotovém řetězci.

- Detekce a reakce na bezpečnostní incidenty ve vozovém parku.

- Poskytování bezpečných a zabezpečených aktualizací softwaru (právní základ pro bezdrátové aktualizace softwaru vozidla).

V Evropské unii bude nové nařízení o kybernetické bezpečnosti povinné pro všechny nové typy vozidel od července 2022 a pro všechna nová vozidla vyrobená od července 2024. Nařízení chtějí přijmout i další země, jako je Jižní Korea a Japonsko. Návrh nařízení obsahoval v roce 2019 testovací frázi, které se zúčastnilo více než 15 výrobců OEM. Po nadcházejícím formálním přijetí předpisu EHK OSN č. WP.29 budou muset nové typy vozidel vyhovět v roce 2022 a zbytek v roce 2024. Přijetí těchto standardů vytváří na průmysl tlak, protože výrobcům OEM a dodavatelům nezbývá mnoho času na přípravu ke schválení podle specifikací EHK OSN.

Souběžně s tím automobilový průmysl vyvíjí normu ISO / SAE 21434 "Silniční vozidla - Kybernetická technická norma v rámci Mezinárodní organizace pro normalizaci (ISO) a Společnosti automobilových inženýrů (SAE)". Má být zveřejněna letos (v roce 2021) a jejím cílem je řešit kybernetickou bezpečnost ve strojírenství elektrických a elektronických systémů silničních vozidel. Použití standardu má tedy pomoci výrobcům držet krok s měnícími se technologiemi a metodami kybernetických útoků.

Zavádění kybernetické bezpečnosti při návrhu vozidel

Velcí výrobci řídicích jednotek a jejich softwarů pro vozidla již u nových projektů přistoupily k implementaci výše uvedených norem. Ale zajištění vysoké úrovně kybernetické bezpečnosti zahrnuje více než implementaci standardů. Správný přístup sahá od hodnocení hrozeb a dodání softwaru až po zabezpečení bezdrátových aktualizací.

Například společnost ZF Engineering založila ZF AI & Cybersecurity Center v německém městě Saarbrücken. Centrum úzce spolupracuje s výzkumnými institucemi, jako je renomované Helmholtzovo centrum pro informační bezpečnost (CISPA), a provádí s nimi výzkum budoucích technologií kybernetické bezpečnosti. Při monitorování hrozeb ZF úzce spolupracuje s ostatními společnostmi a je členem Automotive Information Sharing and Analysis Center (Auto-ISAC), organizace OEM a dodavatelů v USA, která má posílit globální automobilový průmysl proti kybernetickým hrozbám a posílit odolnost a reakce na kybernetické útoky.

Co bude dál?

Over-the-air aktualizace softwaru, IoT (Internet of Things) a automatizovaná vozidla patří mezi další trendy, které budou pohánět pokrok v dalších generacích vozidel. Toto odvětví bude pokračovat v transformaci a inovacích, ale pokrok není možný bez důrazu na kybernetickou bezpečnost. Vzhledem k tomu, že se průmysl dívá do budoucnosti, je důležité pochopit rizika těchto nových technologií a zavést mechanismy pro řešení těchto rizik. Začíná to certifikací v nových standardech kybernetické bezpečnosti EHK OSN při zveřejnění konečného dokumentu.

Odkazy:

- Článek "Cybersecurity: How to Protect Vehicles", https://www.zf.com/mobile/en/stories_29888.html

- Článek "Addressing the Cybersecurity Risks of Connected Commercial Vehicles", https://www.wabco-auto.com/emea/News-Events/News/2020/Addressing-the-Cybersecurity-Risks

- Článek "What is V2X (Vehicle-to-Everything)? ", https://www.everythingrf.com/community/what-is-v2x

- Aktuální stav vývoje normy ISO / SAE 21434: https://www.iso.org/standard/70918.html

- Článek "Overview of ISO/SAE 21434 ", https://www.security-analyst.org/iso-sae-21434/